Как да използвате NMap, за да проверите своя Linux компютър за отворени портове

Голяма част от осигуряването на Linux система блокира неизползваните портове, за да ги спре да бъде достъпна и в крайна сметка да бъде отвлечена от нападателите.

Линукс системите са създадени да бъдат сървъри, така че атакуващите ще се опитат да използват компрометирана система по този начин, дори ако тази система е настроена да бъде настолна.

Чрез използването на инструменти като NMAP можете да разберете кои пристанища са отворени на вашата Linux система, да спрете нежеланите и неизползвани услуги и евентуално да затворите тези пристанища изцяло с iptables.

Инсталирайте NMAP

Първо, трябва да инсталирате NMAP. Това е добре познат и уважаван инструмент за сигурност, така че е достъпен само в официалните хранилища на всяка дистрибуция. За да го инсталирате в Ubuntu, изпълнете следното.

sudo apt инсталирате nmap

Извършете сканиране

Въпреки че е такъв прост инструмент за команден ред, NMAP има много възможности за извършване на множество различни сканирания при различни обстоятелства. Няма да имате нужда от всички за това, но може би си струва да експериментирате в собствената си мрежа за учебни цели.

Всичко, което трябва да направите тук, е да извършите прост сканиране на собствения си компютър. NMAP ще претърси най-често срещаните пристанища на компютъра ви и ще види кои са отворени и в употреба.

За да сканирате компютъра си, ще се нуждаете от неговия IP адрес. Ако не го знаете, изпълнете ifconfig в терминал, за да го намерите.

След като имате IP адреса на вашия компютър, можете да го използвате, за да сканирате с NMAP.

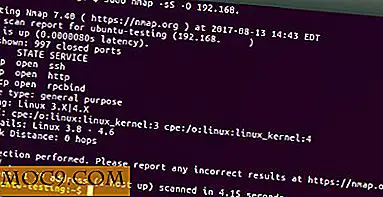

sudo nmap-sS-О 192.168.1.100

Заменете IP адреса на компютъра в командата. NMAP ще отнеме няколко секунди, докато сканира компютъра ви, ще ви покаже кои услуги се изпълняват, на кои пристанища и дали тези пристанища са отворени или не. (Те всички ще бъдат отворени.) Ще се опита да ви каже коя услуга използва пристанището. Това е много важна информация. Запишете това, ако NMAP може да открие услугата.

Ако искате да получите повече информация за компютъра си от NMAP, опитайте да използвате флага " -A да го сканирате агресивно.

sudo nmap -A 192.168.1.100

Ще видите повече информация, повечето от които наистина няма да ви трябват, освен ако не видите нещо потенциално подозрително.

Накрая, ако искате да сте супер параноичен, можете да сканирате всеки порт на компютъра си. Това ще отнеме много време. Има хиляди от тях.

sudo nmap-sS-О-р-192.168.1.100

Пристанища

Обърнете внимание на откритите портове, открити от NMAP. Знаете ли какво са всички? Използвате ли ги редовно? Ако сте отговорили на "Не" или на два въпроса, струва си да разследвате.

Първо, Ubuntu и други дистрибуции, базирани на Debian, обработват услуги по странен начин. Те стартират всяка програма, която работи като услуга автоматично, веднага щом бъде инсталирана. Макар че това може да изглежда удобно, наистина няма смисъл. Никога няма да искате да изпълнявате неконфигурирана услуга на сървър, така че ще трябва незабавно да изтеглите услугата, за да я конфигурирате за редовна употреба така или иначе.

Също така създава проблем с "фантом" услуги, които се изпълняват без знанието на собственика. Управляващите пакети привличат тонове зависимости при инсталирането на програма. По-голямата част от времето не ги четеш, особено ако бързаш. Това означава, че можете да имате услуги, изпълнявани във фонов режим на вашия компютър без ваше знание или съгласие. Това може да е причината за всички неизвестни открити портове, които сте открили.

Ето някои от най-често срещаните пристанища, използвани в Linux системи:

- 21 - FTP

- 22 - SSH

- 25 - SMTP (изпращане на имейл)

- 53 - DNS (услуга за имена на домейни)

- 80 - HTTP (уеб сървър)

- 110 - POP3 (пощенска кутия)

- 123 - NTP (Протокол за мрежово време)

- 143 - IMAP (електронна поща)

- 443 - HTTPS (защитен уеб сървър)

- 465 - SMTPS (изпращане на защитен имейл)

- 631 - CUPS (сървър за печат)

- 993 - IMAPS (защитена електронна поща)

- 995 - POP3 (защитена електронна поща)

Има повече, разбира се, и ако намерите един напълно необичаен, погледнете го онлайн. Ако откриете някоя от тях, когато не използвате умишлено тази услуга, я затворете.

Изключване на услугите

Така че сте открили няколко нежелани услуги, изпълнявани на вашия компютър. Това не е голяма работа. Можете да използвате Systemd, за да ги изключите и да ги забраните, така че да не се стартират при стартиране при следващото стартиране на компютъра.

sudo systemctl спира apache2

Командата по-горе спира уеб сървъра на apache2. След това, ако искате да го забраните при стартиране, изпълнете следващата команда.

sudo systemctl деактивира apache2

Направете това за всяка услуга, която предотвратете да се изпълнява. Ако имате трудно да разберете точното име на услугата, можете да посочите какво е в сервизната директория.

sudo ls-ll /etc/init.d

Блокиране на портове с Iptables

Ако искате да предприемете още крачки и да заключите портовете, които не използвате, можете да настроите правила в защитната стена на iptables, за да разрешите само портовете, които използвате, и да блокирате всички останали трафик.

Това е съвсем отделен процес, който, ако не сте запознат, ще отнеме известно време. За да научите повече за защитата на работния плот на Linux с iptables, разгледайте нашата статия по темата.

Ако нещо изглежда неправилно

Може да се натъкнете на нещо наистина подозрително. Случва се. Понякога не е за какво да се притеснявате, друг път може да бъде. За да сте сигурни, че това не е нещо, което ще навреди на компютъра ви или ще направи нещо по въпроса, ако е така, ще трябва да сканирате компютъра си за вируси и руткитове.

Преди да се съмнявате в възможността, машините на Линукс могат да бъдат заразени с злонамерен софтуер. За да научите как да сканирате устройството си, отпадайте от нашето ръководство за злонамерен софтуер за Linux.

Върви напред

Независимо какви са резултатите от сканирането ви, трябва редовно да проверявате компютъра си с NMAP, за да видите дали има нещо подозрително или просто нежелан. Не забравяйте, че нежеланите услуги също са потенциална атака за бъдещи натрапници. Слабата машина е по-сигурна машина.